实现端口安全的几种机制

概要:-security violation shutdown“switch port-securityviolation{protect|shutdown|restrict}”//命令含义如下:lprotect;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则这个新的计算机将无法接入,而原有的计算机不受影响;lshutdown;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则该接口将会被关闭,则这个新的计算机和原有的计算机都无法接入,需要管理员使用”no shutdown”命令重新打开;lrestrcit;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则这个新的计算机可以接入,然而交换机将向发送警告信息。S1(config-if)#switchport port-security mac-address 00e0.fc01.0000//设置接入该端口要匹配的MAC地址二、ARP绑定ARP(Address Resolution Protocol,地址解析协议)是获取物理地址的一个TCP/IP协议。某节点的IP地址的ARP请求被广播到网络上后,这个节点

实现端口安全的几种机制,http://www.170xuexi.com一、mac绑定

交换机安全特性可以让我们配置交换机端口,使得当具有非法MAC地址的设备接入时,交换机会自动关闭接口或者拒绝非法设备接入,也可以限制某个端口上最大的MAC地址数

情景模拟(Cisco S3550)

在交换机上配置从f0/11接口上只允许MAC地址为00e0.fc01.0000的主机接入

S1(config)#int f0/11

S1(config-if)#shutdown

S1(config-if)#switch mode access//把端口改为访问模式

S1(config-if)#switch port-security//打开交换机的端口安全功能

S1(confg-if)#switch port-security maximum 1//设置只允许该端口下的MAC条目最大数量为1,即只允许一个设备接入

S1(config-if)#switch port-security violation shutdown

“switch port-securityviolation{protect|shutdown|restrict}”//命令含义如下:

lprotect;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则这个新的计算机将无法接入,而原有的计算机不受影响;

lshutdown;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则该接口将会被关闭,则这个新的计算机和原有的计算机都无法接入,需要管理员使用”no shutdown”命令重新打开;

lrestrcit;当新的计算机接入时,如果该接口的MAC条目超过最大数量,则这个新的计算机可以接入,然而交换机将向发送警告信息。

S1(config-if)#switchport port-security mac-address 00e0.fc01.0000//设置接入该端口要匹配的MAC地址

二、ARP绑定

ARP(Address Resolution Protocol,地址解析协议)是获取物理地址的一个TCP/IP协议。某节点的IP地址的ARP请求被广播到网络上后,这个节点会收到确认其物理地址的应答,这样的数据包才能被传送出去。RARP(逆向ARP)经常在无盘工作站上使用,以获得它的逻辑IP地址。

使用ARP绑定可以有效的避免广播,将ip地址与mac地址进行绑定,也可以防止本网段内的其他主机假冒本机的ip地址来进行非法的活动

例:

Quidway(config)# arp 129.102.0.1 00e0.fc01.0000 1 ethernet 0/1

配置局域网内IP 地址129.102.0.1对应的MAC地址为00e0.fc01.0000,经过VLAN1 经过以太网端口Ethernet0/1

情景模拟(华为交换机)

在交换机上配置只允许ip地址为192.168.1.200,mac地址为00e0.fc01.0000的主机进行日常的远程维护

acl number 2000

rule 10 permit source 192.168.1.200 0.0.0.0

rule 20 deny source any

user-interface vty 0 4

acl 2000 inbound

此时已经设置只有ip地址为192.168.1.200的主机可以进行远程访问,此时要防止其他主机来盗用管理主机的ip地址来进行远程访问

arp static 192.168.1.200 00e0.fc01.0000

arp绑定之后,冒充管理主机ip地址的主机就无法进行远程访问了

三、vlan

可以实现交换机的各个端口之间两两互不通信,将每个端口放在不同的vlan中即可实现,可以用在宽带接入中的每家每户之间不能通信,但与上联链路可以通信。

四、端口隔离

通过端口隔离特性,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔

离组中的端口之间二层、三层数据的隔离,既增强了网络的安全性,也为用户提供

了灵活的组网方案。

当聚合组中的某个端口加入到隔离组后,同一聚合组内的其它端口,均会自动加入

隔离组中。

可以在二层和三层交换机上实现端口隔离

在二层交换机上只能创建一个隔离组,处在同一个隔离组的端口两两之间不能通信

例:(华为二层交换机)

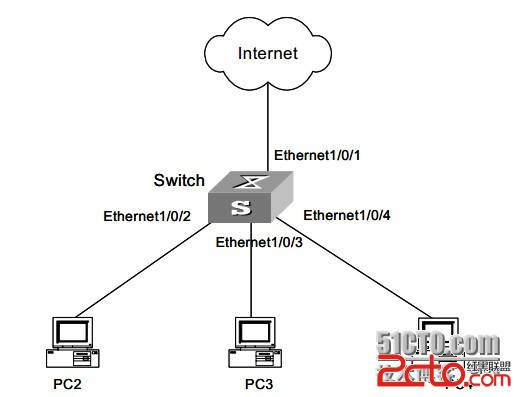

1. 组网需求

小区用户PC2、PC3、PC4分别与交换机的以太网端口Ethernet1/0/2、

Ethernet1/0/3、Ethernet1/0/4相连

交换机通过Ethernet1/0/1端口与外部网络相连

小区用户PC2、PC3和PC4之间不能互通

2. 组网图

3. 配置步骤

# 将以太网端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4加入隔离组。

System View: return to User View withCtrl+Z.

[Quidway] interface ethernet1/0/2

[Quidway-Ethernet1/0/2] port isolate

[Quidway-Ethernet1/0/2] quit

[Quidway] interface ethernet1/0/3

[Quidway-Ethernet1/0/3] port isolate

[Quidway-Ethernet1/0/3] quit

[Quidway] interface ethernet1/0/4

[Quidway-Ethernet1/0/4] port isolate

[Quidway-Ethernet1/0/4] quit

[Quidway]

# 显示隔离组中的端口信息。

Isolated port(s) on UNIT 1:

Ethernet1/0/2, Ethernet1/0/3, Ethernet1/0/4

在三层交换机上可以创建多个隔离组,处在同一个隔离组的端口两两之间不能通信,但可以与其他隔离组中的端口通信

例:(华为 S3526)

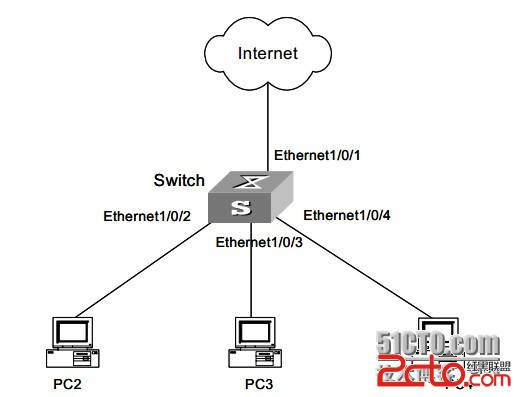

1. 组网需求

小区用户PC2、PC3、PC4分别与交换机的以太网端口Ethernet1/0/2、

Ethernet1/0/3、Ethernet1/0/4相连

交换机通过Ethernet1/0/1端口与外部网络相连

小区用户PC2和PC3之间不能互通,但都能与PC4互通

2. 组网图

3. 配置步骤

# 将以太网端口Ethernet1/0/2、Ethernet1/0/3加入隔离组。

System View: return to User View withCtrl+Z.

[Quidway] am enable

[Quidway] interface ethernet1/0/2

《实现端口安全的几种机制》相关文章